| נושא | תיאור |

|---|---|

| ?מה מותר ללמוד ולעשות | חוק הסייבר ועבירות מחשב ואיך נזהרים. |

| איך להיות בלתי נראה? | דארקנט ושימוש בכלים שיש להאקרים |

| הקמת מכונות זומבים וסקריפטים | איך מייצרים מעבדה ביתית שכל האקר חייב |

| איך מייצרים כלים לתקיפה והנדסה חברתית | איך משיגים שליטה על מחשבים ומכשירי סלולר. |

| איך מייצרים לבד מכשירים סודיים לפריצה | שיטות לייצור ופיתוח מכשירים מיוחדים |

| מה אפשר למכור כהאקר בכל העולם? | למה האקרים אוהבים מאוד ביטקוין? |

| איך מתקבלים לעבודה כהאקר כובע לבן | טיפול באירועי אבטחה, ניתוח פורנזי ודיווח. |

| איך עובדים עם האינטרנט וAI לצרכים של האקרים | טכניקות מתקדמות לשליטה בבינה מלאכותית ומנועי חיפוש |

| יתרונות הדארקנט | חסרונות הדארקנט |

|---|---|

| קריטריון | תיאור | יתרונות | חסרונות |

|---|---|---|---|

| אנונימיות | היכולת לשמור על אנונימיות מוחלטת ברשת | מגן על פרטיות המשתמשים, מאפשר חופש ביטוי | משמש לפעילות פלילית, קשה לעקוב אחרי פעילויות |

| אבטחה | רמת אבטחה גבוהה בעזרת הצפנות ופרוטוקולים מתקדמים | מגן על מידע רגיש, קשה לפריצה | דורש ידע טכני גבוה, לא תמיד בטוח לגמרי |

| נגישות למידע | גישה למידע ושירותים שאינם זמינים ברשת הפתוחה | מידע מגוון, גישה למקורות חסויים | תוכן לא חוקי, קשה לבדוק אמינות המידע |

| מסחר | פלטפורמות למסחר אנונימי במוצרים ושירותים | קנייה ומכירה ללא עקיבות, גישה למוצרים נדירים | סיכון גבוה להונאות, מוצרים לא חוקיים |

| קהילה | קהילות ופורומים בנושאים מגוונים | דיונים חופשיים, תמיכה בנושאים רגישים | תוכן לא חוקי או לא מוסרי, קושי במניעת פשע |

שאלות ותשובות על הדארקנט DARKNET

האם אפשר להיכנס דרך הסלולרי לרשת האפלה?

האם זה חוקי לגלוש בצורה אנונימית?

האם המשטרה או הרשויות עוקבות אחרי גולשי הדארקנט?

האם ניתן לאתר בעלי אתרים או גולשים וזהותם?

מי בעצם בנה ואחראי על הדארקנט?

איך קונים נשק?

איך מזמינים סמים?

איך שוכרים את שירותיו של רוצח שכיר?

איך מוצאים האקר?

איך מזייפים וקונים כרטיסי אשראי?

איך מזמינים דרכון מזוייף או כרטיסי אשראי?

איך קונים חשבונות בנק פרוצים?

תשובות קצרות ולעניין

- כן , מורידים תור ומנסים.

- כן, לגלוש כן אבל משם מה עושים עם המידע זה כבר עניין אחר.

- כן אבל לא פשוט ומקשה על הגופים לעומת הרשת האינטרנט הרגילה.

- כן, יש שיטות בתחום אבטחת המידע\סייבר למעקב וניטור זהויות ונדרשים משאבים ברמת ארגון.

- ממשלת ארה”ב הקימה ויש האומרים שמנהלת עד היום את הרוב אבל.. בנימה אישית \ דעה פרטית התשובה היא לא לגמרי וניתן לבצע פעולות כמעט בצורה אנונימית של 90%.

מה ההבדל בין darknet לdarkweb או deepweb?

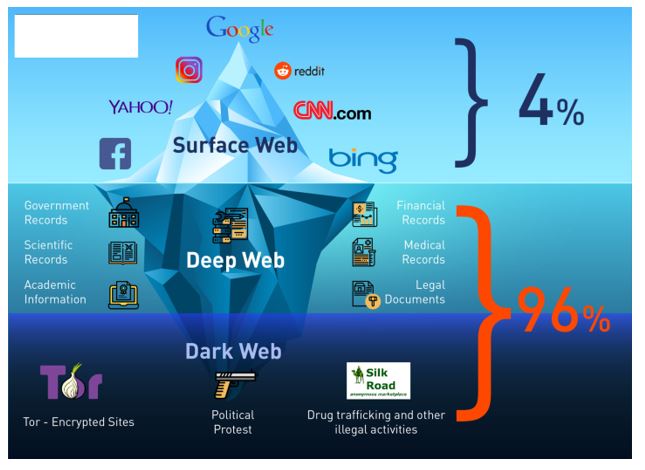

DEEPWEB או הרשת העמוקה בתרגום חופשי

נקראת גם הרשת התחתונה או הנסתרת \ הבלתי נראית

המשמעות הפשוטה היא שכל המידע שקיים באינטרנט לא תמיד מנוטר וניתן למצוא אותו ע”י מנועי חיפוש.

לדוג’ :

אתר שבדף הבית או בכניסה לכל כתובת שלו קיימת הרשמה או צורך ברישום

מנועי החיפוש או הזחלנים של מנועי החיפוש לא נכנסים ואז התוכן הפנימי או העמוק לא יופיע בחיפוש בגוגל או מנועים אחרים.

נהוג להתבלבל בין שירותי דפדפן ורשת תור לבין הDARKWEB אבל בהבדלים משמעותיים, רשתות אפלות הן חלק יחסית קטן מהרשת העמוקה.

ניתן לומר (בדעה אישית) שרוב התוכן המעניין ביותר נמצא מאחורי אתרים המשתמשים בהגנה של סיסמא אליהם או ברישום וCAPTCHA וזו הסיבה שבוטים של מנועי החיפוש לא מצליחים להגיע ולהכניס לתוצאות שזמינות לרוב המשתמשים ברשת האינטרנט הפתוחה\הציבורית.

עמודים דינמיים למשל כאלו של פורומים לא ניתן להכניס לארכיון מעצם טבעם שמתעדכנים כל הזמן.

יש המעריכים שכמות המידע שנמצא ברשת העמוקה גדול פי 1500 מרשת האינטרנט הציבורית.

(נכון 2020-2021)

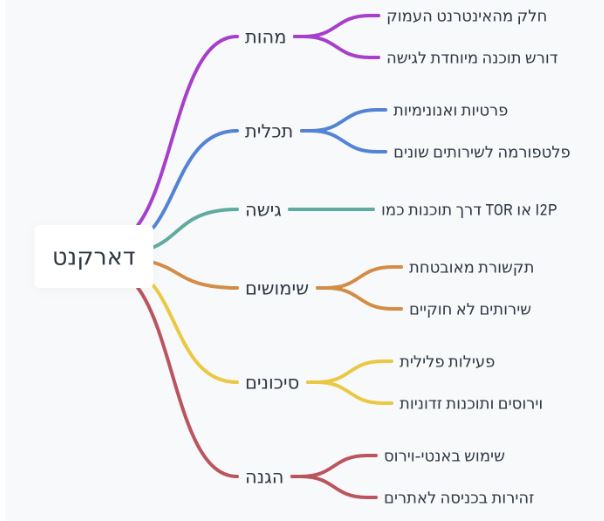

דארקנט

ה-Darknet, הידוע גם בשם ה-Dark web, הוא אוסף של אתרים ורשתות הקיימים בשכבה מוצפנת ונסתרת של האינטרנט. זה קשור לעתים קרובות לפעילויות לא חוקיות כמו סחר בסמים, הלבנת הון ומכירת מידע אישי גנוב.

עם זאת, הוא משמש גם למטרות לגיטימיות כגון תקשורת אנונימית ושיתוף מידע רגיש.

הדוגמה המוכרת ביותר ל-Darknet היא Tor (onion websites), רשת של מנהרות וירטואליות המאפשרת למשתמשים להסתיר את כתובות ה-IP והמיקומים שלהם.

זה מקשה על ממשלות, רשויות אכיפת חוק וארגונים אחרים לעקוב אחר פעילות המשתמשים ברשת.

Darknet פופולרי נוסף הוא I2P (Invisible Internet Project), שמשתמש בתפיסה דומה של הצפנה וניתוב כדי להגן על האנונימיות של המשתמשים שלה.

כמה דוגמאות אחרות ל- Darknet כוללות Freenet ו- ZeroNet.

הגישה ל-Darknet מצריכה שימוש בתוכנה מיוחדת, כמו Tor, אותה ניתן להוריד בחינם. לאחר חיבור לרשת, משתמשים יכולים לגשת לאתרי אינטרנט עם כתובות המסתיימות ב-“.onion” (עבור Tor) או “.i2p” (עבור I2P), שאינן נגישות דרך דפדפנים רגילים.

חשוב לציין שבעוד שה-darknet יכולה לספק מידה של אנונימיות והגנה למשתמשים שלה, היא אינה בטוחה לחלוטין.

אתרים ומקומות שוק רבים של Darknet נסגרו על ידי רשויות אכיפת החוק, ותמיד קיים סיכון של האקרים ורמאים.

בנוסף, במדינות מסוימות יש חוקים נוקשים נגד גישה ל- Darknet ועשויות להעניש את אלה שעושים זאת.

לסיכום, ה-Darknet הוא אוסף של רשתות ואתרי אינטרנט מוצפנים ומוסתרים הקיימים בשכבה נפרדת של האינטרנט.

רוב השימוש בדארקנט הינו לפעילויות לא חוקיות, אבל משמש גם למטרות לגיטימיות כמו תקשורת אנונימית.

הגישה ל-Darknet מצריכה שימוש בתוכנה מיוחדת, אך היא אינה בטוחה לחלוטין ועשויה להיות בלתי חוקית במדינות מסוימות.

אשמח לקבל כל שאלה או בקשה או אפילו תגובה לתוכן

אנא הקליטו את הבקשה או שאלה בקול רם וברור ולא לשכוח בבקשה בהקלטת ההודעה להשאיר פרטים שנוכל לחזור אליכם, מייל או טלפון או מסנג'רבבקשה לאשר שימוש במיקרופון להקלטה

שגיאת מיקרופון

בבקשה לאשר הרשאת \ אישור שימוש במיקרופון

בבקשה להשאיר את ההודעה בקול רם, לא לשכוח להשאיר פרטים לחזרה אליכם

00:00

איפוס ההקלטה מהתחלה

האם למחוק את ההקלטה ולהתחיל מחדש?

אופססס , משהו השתבש

משהו השתבש , בבקשה לנסות שוב וללחוץ על הכפתור ולהקליט מהתחלה

תודה

רשת עמוקה

הרשת העמוקה, המכונה גם הרשת הנסתרת או הרשת הבלתי-נראית, מתייחסת לחלק העצום של האינטרנט שאינו מצורף לאינדקס על ידי מנועי חיפוש כמו גוגל, בינג או יאהו.

המשמעות היא שהתוכן ברשת העמוק אינו נגיש דרך דפדפני אינטרנט רגילים או מנועי חיפוש ודורש שימוש בתוכנה או ידע מיוחדים כדי לגשת אליהם.

הרשת העמוקה מורכבת ממגוון סוגים שונים של תוכן, לרבות מאגרי מידע פרטיים, אתרים מוגנים בסיסמה ודפים לא מקושרים. תוכן זה אינו גלוי לציבור הרחב ואינו מיועד למציאת מנועי חיפוש.

אחד השימושים העיקריים של הרשת העמוקה הוא למידע פרטי או רגיש.

לדוגמה, סוכנויות ממשלתיות, בנקים וספקי שירותי בריאות עשויים לשמור מידע מסוים ברשת העמוק כדי להגן עליו מפני גישה לא מורשית.

בנוסף, כתבי עת מדעיים רבים ומאמרי מחקר זמינים גם ברשת העמוק, כמו גם נתונים למטרות חינוך ומחקר.

שימוש נוסף ברשת העמוק הוא לתקשורת אנונימית ושיתוף מידע רגיש.

לדוגמה, פלטפורמות כמו Tor, I2P ו-Freenet מספקות גישה לאינטרנט העמוק וניתן להשתמש בהן כדי להגן על זהויות המשתמשים והמיקומים מפני מעקב.

חשוב לציין שהרשת העמוקה אינה זהה ל-Darknet, המתייחסת לאוסף ספציפי של אתרים ורשתות לא חוקיים או אסורים.

בעוד שהרשת העמוקה מכילה מגוון רחב של תוכן, לא כולו לא חוקי או מזיק.

לסיכום, הרשת העמוקה מתייחסת לחלק העצום של האינטרנט שאינו מודפס על ידי מנועי החיפוש ואינו נגיש דרך דפדפני אינטרנט רגילים.

הוא משמש למגוון מטרות, כולל מידע פרטי או רגיש, מחקר מדעי ותקשורת אנונימית. בעוד שהרשת העמוקה אינה זהה ל-Darknet, היא עשויה להכיל תוכן לא חוקי או מזיק.

נתונים טכניים על כמות המידע ברשת העמוקה

כבר בשנת 2000 היו השערות שכמות המידע הינה כ7500 טרה בייט ורק בברית המועצות (רוסיה כיום) היו מעל 15000 אתרים שהיו זמינים רק בDARKWEB.

איש לא יודע מה כיום כי קשה עד בלתי אפשרי לשער בזכות טכנולוגיות דוגמת הענן.

-

שחזור כניסה משתמש וסיסמא לאינסטגרם

650.00 ₪ למוצר זה יש מספר סוגים. ניתן לבחור את האפשרויות בעמוד המוצר -

מבצע!

מאמר לפרסום ויח”צ israelhayom

1,990.00 ₪המחיר המקורי היה: 1,990.00 ₪.1,600.00 ₪המחיר הנוכחי הוא: 1,600.00 ₪. -

שיעורים פרטיים האקינג

15,000.00 ₪ -

מבצע!

קידום אורגני לחודש אחד בלי להתחייב ובלי קישורים

4,500.00 ₪המחיר המקורי היה: 4,500.00 ₪.3,750.00 ₪המחיר הנוכחי הוא: 3,750.00 ₪. -

מבצע!

מצלמת 3D מקצועית לסיורים ווירטואליים Pro2

18,500.00 ₪המחיר המקורי היה: 18,500.00 ₪.14,900.00 ₪המחיר הנוכחי הוא: 14,900.00 ₪. -

מבצע!

צילום וירטואלי 360 לחנויות קטנות

1,800.00 ₪המחיר המקורי היה: 1,800.00 ₪.1,200.00 ₪המחיר הנוכחי הוא: 1,200.00 ₪. -

מבצע!

חנות וירטואלית עד 500 מוצרים

7,500.00 ₪המחיר המקורי היה: 7,500.00 ₪.6,500.00 ₪המחיר הנוכחי הוא: 6,500.00 ₪. -

מבצע!

חנות וירטואלית עד 100 מוצרים כולל הכול

15,000.00 ₪המחיר המקורי היה: 15,000.00 ₪.12,500.00 ₪המחיר הנוכחי הוא: 12,500.00 ₪. -

מבצע!

קידום אורגני ל3 חודשים לאתר ישראלי בשוק המקומי

11,500.00 ₪המחיר המקורי היה: 11,500.00 ₪.8,500.00 ₪המחיר הנוכחי הוא: 8,500.00 ₪. -

מבצע!

מערכת הפעלה לדארקנט linux tail

350.00 ₪המחיר המקורי היה: 350.00 ₪.300.00 ₪המחיר הנוכחי הוא: 300.00 ₪. -

מבצע!

לינוקס מינט MINT באתחול USB

200.00 ₪המחיר המקורי היה: 200.00 ₪.180.00 ₪המחיר הנוכחי הוא: 180.00 ₪. -

מבצע!

מערכת הפעלה לינוקס בדיסק USB בהפצות שונות

350.00 ₪המחיר המקורי היה: 350.00 ₪.300.00 ₪המחיר הנוכחי הוא: 300.00 ₪.

קטגוריות להבנה וסדר בתוכן של הרשת הנסתרת

תוכן פעיל או דינמי משתנה למשל דפים שנוצרים מפעילות גולשים לדוג’ דפי תוצאה באתרים כתגובה לשאילתות (שאילתות=מה שגולשים רושמים באתרים עצמם בתיבת החיפוש הפנימי)

דפים ללא קישורים \ מקושרים, מנועי חיפוש מתקשים לעקוב אחר תוכן שלא נמצא באתר שכל דף קשור לדף אחר למשל במערכת CMS לדוג’ וורדפרס כל הדפים והכתובות URLים באתר קשורים אחד לשני גם אם לא משתמשים בשיטות של LINKS HREF והפניות אחרות.

תוכן מוגן בסיסמאות והרשאות כניסה , תוכן זה חסום בעצם ע”י זחלנים \ מנועי חיפוש ויהיה נסתר בחיפושים של כל מנועי החיפוש אפילו תור.

(לדוג’ דף פרטי בפייסבוק ניתן להגדירו כתוכן פרטי).

דפים מוגבלי גישה – CAPTCHA או שימוש בHTTP HEADERS שמונעים שימוש בזיכרון מטמון ואם אין עותק מטמון דפים אלו קשה מאוד לאנדקס למרות שגוגל טוענת שניתן במקרים מסויימים ואינה מתחייבת לא לסרוק ולהכניס לתוצאות.

(לדוג’ דפים שנוצרים עקב בעיות טכניות SERVER ERR)

תוכן בנוי מבוסס סקריפטים –

JS \ FLASH \ AJAX \ אנגולר.

תוכן בפרוטוקול גופר GOPHER שקדם לפרוטוקול HTTP.

תוכן ייחודי לרשת תור עם כתובות מסוג ONION.

מנוע חיפוש מפתיע ביכולותיו YAHOO.

יאהו מאפשרת גישה מאוד קטנה אבל יישומית לאתרים שדורשים רישום כמנויים ע”י שימוש בשירות שנקרא

Yahoo Subscriptions, כאמור אפשרות מאוד מוגבלת אבל קיימת לגישה ומציאה של אתרים שלעולם לא היו מתגלים אחרת.

איך ניתן לסרוק את הרשת העמוקה?

שימוש בפרוטוקול Sitemap (פרי פיתוח של גוגל) וMOD OAI עושים שימוש בטכנולוגיה שמאפשרת למנועי החיפוש לקרוא (רשימת כתובות קיימות) כתובות של כל האתרים המאוחסנים על שרתים שלעיתים חוסמים גישה בשיטות אחרות.

האלגוריתמים המאפשרים זאת בקצרה :

INPUT של מילות מפתח.

INPUT IDENT לפי DB מוגדר מראש לדוג’ רשימת יוזרים dictionary בדיוק כמו בשימוש בdictionary attack.

רשימות לפי פרמטרים למשל תאריכים וזמן כללי.

קבוצות של INPUT קומבינציות קלט \ מחרוזות שבונות את הכתובות שראויות להיכנס לאינדקס של מנועי החיפוש.

עתיד החיפוש ברשתות נסתרות והאינטרנט?

סביר להניח שיוקמו מנועי חיפוש ייעודיים לכל סוג של תוכן למשל:

- TORGUNS

- TORWEED

- TORPORN

- TORFOOD

- TORDIY

קידום אורגני בגוגל = כל מה שניתן למצוא ברשת האינטרנט

דארקנט = כמעט כל מה שלא ניתן למצוא בגוגל

איך נכנסים לדארקנט ואיך זה עובד?

מאחר ואין אכיפה או פיקוח יותר נכון הרבה יותר קשה לאכוף תכנים בשרתים פרטיים אזי כל אתרי הדארקנט מאוחסנים באתרים מהסוג הנ”ל וכל אחד יכול לשים כל דבר.

חשוב לדעת שאתרים שמוכרים דברים לא חוקיים עלולים לגרום ולהוביל לענישה ואף לכלא!!

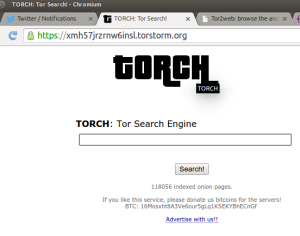

איך לגלוש בדארקנט?

- מורידים דפדפן תור

- בוחרים מנוע חיפוש למשל duck duck go.

- רושמים בחיפוש מה שרוצים \ מתעניינים וליד במרכאות את המילה “onion”.

- עוד שיטה היא לחפש בduck duck go את המחרוזת “onion websites”.

בשיטות הנ”ל לא גולשים בצורה אנונימית ב100% ואם רוצים להגיע לאנונימיות מוחלטת יש להשתמש גם בפרוקסי \ VPN ורצוי מתוך מכונה וירטואלית.

התקנת VPN לדפדפן תור TOR

מה זה VPN?

קיצור של רשת פרטית וירטואלית (Virtual Private Network)

מה עושה VPN ולמה זה חשוב?

יוצר חיבור מאובטח בינכם לבין האינטרנט.

איך נכנסים לדארקנט?

לאחר שמתקינים את דפדפן TOR

מחפשים בדפדפן תור את מנועי החיפוש באים שיעזרו למצוא אתרי ONION שהם כניסה ראשונה לאתרים הנסתרים.

מכיל מ450000 אתרי ONION והמון מידע ושירותים החל מהורדת מדריכים ועד לסרטונים שלא ניתן למצוא בשום מקום אחר.

פרוטוקול תקשורת הוא נוהל

סוג של הסכם מקובל להעברת נתונים בדיוק כמו תור בבית קפה עמוס, אף אחד לא דוחף את האחרים ואם מישהו מנסה בכל זאת יקבל עונש.

אוסף הכללים הינו איתות, אימות, תיקון שגיאות ואז אם כל אלו מתקיימים התקשורת בין המחשבים תהיה טובה

מה זה דארקנט , המונח לקוח מאנגלית מהשם darknet .

רשת דאטה או נתונים מעולם תקשורת הנתונים overlay network.

התקשורת בה מחשבים משתמשים לרוב מתקיימת על גבי האינטרנט אבל לא רק.

בשביל להבין סוגי תקשורת מחשבים יש ללמוד לעומק על רשתות מחשבים ואלקטרוניקה וקוד ועוד המון דברים שלא כולם ימצאו את הנושאים הללו מעניינים.

תקשורת המחשבים או יותר נכון שפת המחשבים כשהם מדברים אחד עם השני נקראת גם פרוטוקולי תקשורת.

יש כמה סוגים של פרוטוקולי תקשורת:

האקרים מעדיפים אתרי מסחר לגיטימיים מאשר ברשת האפלה.

שימוש בDISCORD לתקשורת עם הלקוחות \ הגולשים.

DISCORD הינה דרך לתקשר עם אפליקציה ואתר העושים שימוש בטכנולוגיית VOIP.

השימוש בדיסקורד נפוץ מאוד בקרב גיימרים אבל לא רק והשימוש הינו למטרת התכתבויות ושיחות וידאו וכמובן שיחות קוליות

כל התקשורת נחשבת לאנונימית ומאובטחת.

מאוד קשה לגופים לנהל מעקב או איתור זהות אחרי המשתמשים ברשת זו.

פלטפורמות אי-קומרס רגילות מסוכנות פחות.

אתר הDarkNet Trust.

הוקם כגוף שמחוייב לאמינות הסוחרים (בעלי האתרים) ואמצעי אבטחת המידע למסחר בטוח עושה שימוש בתשלומים ישירים בין הסוחר לקונה כמו גם מס’ חתימות או נקרא גם טרנזאקציות של קריפטו ונפסל שימוש בטכנולוגיות לא בטוחות כמו JS.

האבטחה המשופרת והגברת האמון אצל גולשים גרמה לירידות מחירים של שירותים שהיו לא זולים לדוג’:

שירותי הצפנה לתוכנות (נוזקות) ירד מאלפי דולרים לעשרות במחיר חודשי.

בוטנטים ירדו במחיר מ250$ ליום לכמה דולרים ספורים.

התקפות כגון DDOS וRAT TROJANS ירדו גם הם לכמה דולרים בחודש.

בוטנטים מוצלחים עם תאימות גבוהה ויכולת התגברות על אמצעי אבטחה בכמה אלפי דולרים לעומת בעבר מחירים של כמה עשרות אלפים.

שירותים שכיום ניתן להשיג במחירים סבירים בדארקנט.

שירותי ספאם כלוחמת סייבר ופייק ניוז ואפילו מכירת מאגרי בסיסי נתונים DB.

חשבונות מצליחים ורווחיים של גיימרים למשל בפורטנייט ירד לפחות מ900$ לחשבון.

שירותים חמים ומבוקשים זמינים.

ניהול מוניטין נגדי למשל פייקניוז.

הפעלת RANSOMWARE נגד אנשים פרטיים ועד לארגונים גדולים.

הפעלת בוטים עם שימוש בAI לטובת הימורים ומעבר קאפצ’ות וחיקוי התנהגות אנושית.

שירותי פריצה לIOS ואביזרים ממוחשבים לבישים.

בינה מלאכותית AI

מנועי חיפוש לאתרים ONION נסתרים.

מה זה דארקנט, המונח לקוח מאנגלית מהשם darknet .

רשת דאטה או נתונים מעולם תקשורת הנתונים overlay network.

התקשורת בה מחשבים משתמשים לרוב מתקיימת על גבי האינטרנט אבל לא רק.

בשביל להבין סוגי תקשורת מחשבים יש ללמוד לעומק על רשתות מחשבים ואלקטרוניקה וקוד ועוד המון דברים שלא כולם ימצאו את הנושאים הללו מעניינים.

תקשורת המחשבים או יותר נכון שפת המחשבים כשהם מדברים אחד עם השני נקראת גם פרוטוקולי תקשורת.

יש כמה סוגים של פרוטוקולי תקשורת:

תקשורת בין מחשבים

כשבני אדם מדברים השיחה מתחילה בהיי וממשיכה בבלה בלה בלה ומסתיימת בביי.

בתקשורת בין מחשבים זה קצת יותר מורכב.

מודל OSI –

- שכבת היישום

- שכבת הייצוג

- שכבת השיחה

- שכבת התעבורה

- שכבת הרשת

- שכבת הקו

- השכבה הפיזית

אזהרה – נושאים אלו אינם חוקיים וכל העושה שימוש לרעה בידע זה עובר על החוק!!

מהי הטכנולוגיה של הדארקנט?

הרשת האפלה עושה שימוש בשני סוגי תקשורת:

F2F

בין מחשב אישי נקרא לו שמעון למחשב אישי ראובן ורק בין שניהם , בדיוק כמו שיחליטו לשתף רק בינהם קובץ או משהו אחר אבל רק בינהם!

רשת תור – TOR

קבוצה של רשתות פרטיות אנונימיות מסתוריות ונסתרות שחלק מהמשתמשים בהן הינן קבוצות פוליטיות מחתרתיות או במילים אחרות לא תמיד חוקיות.

למשל קבוצה לא חוקית , מדליפי מידע או האקרים או סתם עברייני מחשב.

TOR – על רשת תור הנסתרת בהמשך המאמר.

השימוש השני הוא רשת של חברים כמו שמעון וראובן למשל שמעון 1 ושמעון 2 ושמעון 3 וראובן 1 ו 2 ו3 וכולם יחלקו עם כולם מה שכל אחד ירצה ויחליט עם מי רק מחברי הרשת

הרשת השקופה – Clearnet

הרשת אותה כולם מכירים למשל האינטרנט כמו שכל קוראי מאמר זה משתמשים בה ממש ממש עכשיו ברגעים אלו.

ההיסטוריה של דארקנט

איך התחילה ולמה? בהמשך, בעתיד הקרוב והחברים בקבוצת הפייס יקבלו עדכון על כך למי שממש מעניין אותו.

זהירות – כמה מילים בסינית לא נפוצה

כותב מאמר זה עושה שימוש בPrivoxy (לא למתחילים אז חבל על הזמן לניסיון אם אתם לא בתחום שנים).

אבל למי שמעוניין לנסות להתקין לקנפג להגדיר ולקמפל הכל ואז לעוף לחלל, זו הדרך 🙂

להלן קישור

https://www.privoxy.org/user-manual/installation.html

עובד הכי טוב על דביאן.

איך נכנסים לרשת האפלה?

דבר ראשון מורידים ומתקינים את השירותים הנסתרים של תור Tor hidden services.

מדובר בדפדפן שמעניק סוג של אנונימיות למי שגולש בו.

I2P – ניתן גם להשתמש ברשת שמעון וראובן (שהוזכרו במאמר)

מהם השירותים הנסתרים של Tor ?

ניתן להשתמש בTOR2WEB אבל אנונימיים לא תהיו.

דוג’ לשירותים הנסתרים של תור:

pastebin

CgAn Radio – של אנונימוס

Secure drop

Deep dotweb

wikileaks – הרשת שבה עשה שימוש אדוארד סנודן שעבד בcia.

מנועי חיפוש מיוחדים כמו DuckDuckGo.

ועוד הרבה….

איך לבנות אתר בדארקנט?

כל אחד יכול לבנות אתר בדארקנט

נדרש ידע במערכות הפעלה לינוקס.

קצת קוד וקצת הבנה ברשתות.

היתרונות :

אין הגבלה או איסורים מה יש באתר ומה מוכרים.