ייעוץ אבטחת מידע, בדיקות אבטחה וחוסן למערכות וארגונים בתחום הסייבר.

אבטחת מידע היא תחום רחב (information security) הנפרש על טכניקות או שיטות של גישה לאתרים או למאגרי מידע , שימוש בטכניקות גישה וחשיפה של טכנולוגיות ומידע רגיש .

אבטחת מידע כוללת גם ציתות ושיבוש נתונים ולפעמים גם גניבה או נזק למערכות גדולות של מידע ע”י גם מי שאינו מורשה לצפות בנתונים המצויים ברשת או במשאב חומרי טכנולוגי כלשהו.

סוגים של מומחה אבטחה :

- מינהלן אבטחת מידע – תפקיד אדמינסטרטיבי ואו לוגיסטי

- אנליסט במרכז soc (ניטור אירועי סייבר)

- מיישם אבטחת מידע – לרוב PT אפליקטיבי ואו תשתיתי ולפעמים גם וגם.

- ארכיטקט מומחה אבטחת מידע.

- מומחה אבטחת מידע ארגוני – grc

- מנהל אבטחת מידע ארגוני – ciso

- מומחה תקיפה – האקר אתי עם הסמכות ורשיון בינלאומי לביצוע PT מכל הסוגים .

- מומחה אבטחת יישומים ופיתוח – מתכנת \ מהנדס פיתוח בנישות סייבר.

- מבקר אבטחת מידע – לרוב PT עם הסמכת incident handler

- מנהלי פרוייקטים במערכות אבטחת מידע – אדמינסטרטיבי

- מומחה חקירות למערכות מידע – התמחות בבסיסי נתונים \ ביג דאטה לרוב.

- מומחה ניטור אירועי אבטחה – נקרא בשפה המקצועית אנליסט עם הסמכת incident

- מומחה אבטחה פיסית למערכות מידע – לרוב מומחה סיסטם אבטחת מידע.

- מומחה התנהגות רשת חריגה – אנליסט התמחות באנומליות ברשת.

- מומחה כתיבת נוזקות malware

- מומחה הנדסה לאחור reverse engineering

- מומחה מודיעין web sources – מומחה כריית מידע.

- מומחה קריפטוגרפיה – בעלי ניסיון רב בהצפנה ופענוח .

- יועץ אבטחת מידע לאתרים – ניסיון מעשי בPT ללא נזק.

הדרכות לאיומי סייבר ואבטחת מידע

הדרכת עובדים וצוותי פיתוח בארגון ובעסקים בינוניים.

השתלמויות וימי עיון בהדרכות לצוותי פיתוח , מהו פיתוח מאובטח , הסכנות בהנדסה חברתית.

social engineering.

ביצוע מבדקים פיסיים של מערך האבטחה והיערכות הארגון לאבטחת מידע.

ניהול אירועי סייבר – incident handling policy

שירותי פורנזיקה אבטחת מידע.

forensic investigations cyber incident

בדיקות חוסן ואבטחה (חדירות)

ביצוע כולל דוחות מעמיקים להנהלה ולצוותים טכניים של בדיקות אבטחה וחוסן (סוגי בדיקות חדירות) , בדיקות אבטחה אפליקטיביות ובדיקות חוסן אפליקטיבי לתשתיות .

חוסן אפליקטיבי תשתיות – בדיקות עומסים באירועי סייבר .

בדיקות אבטחת מידע בסביבה מתוקשבת. (רגישה)

מדינת ישראל הגדירה נהלים ברורים לגבי ביצוע בדיקת אבטחה על פי עמידה בתקני אבטחה בינלאומיים.

התקנים נותנים הגדרות ברורות לבדיקת חוסן אפליקטיבית או תשתיתית.

בדיקות אבטחת מידע וחוסן מחוייבות בדו”ח ברור של אבטחת מידע מפורט במיוחד לסביבות רגישות כגון סביבה מתוקשבת לדוג’ סביבת תקשוב של משרד החינוך.

אבטחה אפליקטיבית –

בדיקה של שכבת האפליקציה נעשית לרוב ידנית ע”י מומחה אבטחת מידע בבדיקות חוסן.

בדיקה זו כוללת גם בדיקות חוסן למערכות הפעלה , ציוד תקשורת וציוד הגנה אבטחת מידע כגון FW+IPS+IDS+AV

מהרשת הארגונית לעולם החיצון קיימים סיכוני אבטחת מידע כגון דלף\דליפת\ זליגת מידע וסיכונים של ריגול תעשייתי .

בדיקות חוסן ולא רק אפליקטיביות מתבצעות ע”פ מתודולוגיות של ארגון בינלאומי מוכר OWASP ומתודולוגיות אלו יעילות במיוחד למציאת טעויות לפעמים תמימות של קוד שביצע צוות הפיתוח כאמור שלא במתכוון.

בדיקת חוסן תשתיות

כל תשתיות הארגון תחת הבדיקה מותקפות וסימולציה זו מאפשרת ונותנת אינדיקציה ברורה על חוסן התשתית .

בדיקות חוסן לתשתית ארגונית כוללות איסוף מידע מקדים ומודיעין על רכיבי web services , client side , DB ו web applications

צוותי פיתוח כשמם כן הם עוסקים בפיתוח אולם לא תמיד מודעים לסיכוני אבטחה מידע .

אנו מקיימים הדרכות לצוותי הפיתוח ומלווים לכל אורך הפרוייקט החל משלבי הארכיטקטורה ועד לרמת רכיבי הקוד להגברת ואו להקשחת החוסן באבטחת מידע לארגון.

מהי הנדסה חברתית?

התקפות סייבר הנעשות דרך שימוש בטכניקת הנדסה חברתית הן הכי יעילות להאקרים , טכניקות אלו עושות שימוש בחולשות האנושיות שלנו בני האדם כגון רגשות והסחת דעת ע”י מניפולציות.

לדוג’ :

דיסק און קי שמוכנס למחשב ברשת ארגונית יכול לגרום להפצת נוזקה ואז מערכות הארגון כולו נמצאות בסכנה לאחר שמחשב אחד בודד ברשת הודבק בוירוס.

טכניקות אלו של הנדסה חברתית כוללות שליחת אימיילים מזוייפים PHISHING & VISHING שהוא הונאה דרך הטלפון למשל התחזות לעובד שאיבד סיסמא ועד לתחפושת של ספקי שירות לגיטימיים כמו שליחי דואר .

מי רשאי לבצע מבדקי חדירה \ בדיקות חדירות ?

בכדי לבצע בדיקה של חולשות או חדירות למערכות מחשב חובה לקבל אישור , אישור בכתב שנקרא גם rules of engagment .

מסמך או אישור rules of engagment מגדיר לשני הצדדים גם לנבדק למשל האירגון וגם לבודק הPT כמה דברים בכל התהליך :

מהו סוג הבדיקה?

האם הבדיקה תהיה מסוג :

whitebox = המערכת כולה או ברובה ידועה לבודק כמו כן גם בארגון עצמו לפעמים העובדים מיודעים בבדיקת האבטחה.

graybox = חלק מהמערכת ידוע ומוגדר לבודק ובדיקת חדירות זו יכולה להיות ספציפית מאוד למשל רק שרת הדואר בארגון.

blackbox = המערכת ודרכי הגישה כולן לא ידועים לבודקי החדירות והם מבצעים בדיקות מכל הסוגים בדיוק כמו תוקפים אנונימיים מבחוץ.

ישנם סוגים שונים מבדקי חדירה :

(Penetration Testing – External Network) מבדקי חדירה תקשורת פנימית\ארגונית.

בדיקת אבטחה זו כוללת תקיפה של מערך המיחשוב \תקשורת או במילים אחרות הרשת הפנימית של החברה ובחינת חומת האש ואמצעי אבטחה אחרים בכדי לקבל גישה מורשית או לא מורשית למשאבי הארגון.

BLACK BOX .

(Penetration Testing – Internal Network) מבדקי חדירה לתקשורת חיצונית.

בדיקת אבטחה חיצונית משמעותה תקיפה מבחוץ שזה אומר מכל מחשב שאינו קשור בשום קשר פורמלי לאירגון ואיתור חולשות \ פגיעות כגון הרשאות לא תקינות .

WHITE BOX .

מבדקי חדירה – בחינת מערך ה NAC – Network Access Control

בדיקת אבטחה למוצרי ( NAC (network access control – לא ניתן לפרט.

מבדקי חדירה – אפליקציה Penetration Testing – Application Level)

מבדקי חדירה תשתית ואפליקטיבי של אפליקציות וייעודה הוא לבדוק את מידת הנזק העלול להיגרם מחולשה , תדמיתי או כלכלי.

GRAY-BOX .

מבדקי חדירה VoIP – מערכות הטלפוניה

IP TELEPHONY – בדיקה אשר מבוצעת ע”י ניטור פעולות התוקפים , פעולות כגון :

הזרקת sql

התקפות לוגיות

התקפות שינוי פרמטרים

התקפות פרוטוקולים

התקפות xml

התקפות הזרקה

xss ועוד…

הונאה – גניבת שיחות .

האזנה וציטוט – לא ניתן להרחיב בנושא זה.

התקפת מניעת שירות.

התקפות spit – Spam over instant Massaging .

התקפות איידס – כשל פנימי עצמי שבא כתוצאה מגורם חיצוני ( לא ניתן להרחיב בנושא זה)

מבדקי חדירה – HVAC – Heating, Ventilating, and Air Conditioning

מבדקי חדירה לרוב באוטומציה למערכות של חימום וקירור (מערכות בקרה) , לא ניתן להרחיב .

מבדקי חדירה ממוקדים למנגנון ההזדהות – . (brute force ) ו (reverse brute force ) .

מבדקי חדירה – חוק הגנת הפרטיות.

אז מה מקבלים לאחר שמזמינים בדיקת חדירות\כשלים באבטחת מידע ?

פירוט הכשלים והסבר על הממצאים ברמה טכנית או ניהולית לפי צרכי הלקוח.

הדרכה או פתרונות טכניים לצוותים אחראים או חברה צד ג’.

קביעת רמת הסיכון העכשווית הנוכחית לארגון ואו לעסק ברמת המידע.

מדיניות ברורה בדו”ח לביצוע להמשך קיום רמת אבטחה גבוהה ואו נדרשת.

מהי הזדהות? אימות זהות

משהו שהמשתמש יודע.

הדוג’ הכי פשוטה להסבר היא : סיסמאות.

משהו בבעלות המשתמש.

ייצור סיסמא מוצפנת למשל עם רכיב זיכרון כמו תוקן token , או כרטיס חכם.

משהו שהוא המשתמש.

תחום יחסית חדש של פיתוח אמצעים ביומטריים.

מהן תוכנות מזיקות?

וירוסים – תכניות מחשב שתפקידן לרוב הוא הרס ואו גניבת נתונים או ניצול משאבים.

סוסים טרויאנים – תוכנות שעושות שימוש בהסוואות טכנולוגיות שונות ומטרתן פגיעה , ניצול וריגול וגרימת נזק.

רוגלות – adware ואו spyware הן תוכנות אשר נדבקות ולעיתים משכפלות את עצמן לגרסאות חדשות שאינן מוכרות במאגרי הנתונים , למשל פרסומות שקופצות הן סוג של adware או פופאפ עם תוכן לא הולם (לרוב).

גיבויים – איך עושים את זה נכון

פשוט מאוד, חובה לדאוג לעותק של כל המערכת כשהיא עובדת בצורה תקינה ואם קורה משהו פשוט דורסים את הגרסא הנגועה\הפגומה ואז מתחילים להקשיח אבטחה.

בארגונים גדולים הדבר קורה בנוהל מיוחד של production ואז הלאה , פירוט בהמשך..

הזרקת sql או בשמה המקצועי והמוכר sql injection.

התקפה נפוצה לניצול פרצות אבטחה בתכניות מחשב או יותר נכון בעבודת תכניות כשהן פונות לבסיסי נתונים המשמשים אותם לאיחסון מידע או נתונים מכל מיני סוגים.

הנתונים שנשלחים לעיבוד ע”י תכנית המחשב חייבים לעבור בצורה \ פורמט ספציפי ייעוד תלוי בבסיס הנתונים ואז אם נכנסים אליו נתונים שעושים דברים אחרים ממה שהיו אמורים לעשות פה בדיוק מתאפשרת ההתקפה או ההזרקה של הנתונים של התוקף במקום הנתונים המקוריים.

למשל :

הזרקת שאילתא שאמורה לעשות משהו אחד ולשלוף מתוך הרשומות נתונים מסויימים אך במקום זה היא שולפת מידע שיכול להיות רגיש ואז עלולים להתרחש באגים ואו פתחים להחדרת תוכן של התוקף וכך הלאה..

באחריות המתכנת לדאוג שפרצות אלו לא יתאפשרו ע”י סינון חכם של נתונים ולפי דרישות תקני אבטחה מקובלים ונפוצים.

דוגמת הזרקה בasp

QL = "אותSELECT * FROMאות users אות WHERE password אות ='" & Request("אותpassword"אות) & "'"- הערה – המילה “אות” הושמה במתכוון כדי למנוע רציפות בקוד של עמוד זה .

SQL = "SELאות ECT אות * FROM users WHERE אותpassworאותהd='1234'"

לקבלת פתרונות אבטחה ברמת קוד למניעת sql injection מומלץ לקחת מומחה שיבדוק האם יש צורך לבצע לאלתר תיקון קוד .

חולשות אבטחה מסוג sql injection עלולות להסב רב ולפעמים בלתי הפיך אם לוקחים בחשבון פגיעה רלוונטית בהקשר לקידום האורגני.

מהי הזרקת sql או התקפת sql injection ?

מדובר בשיטה להכניס נתונים לתכניות מחשב בין היתר אתרי אינטרנט כשמשנים את הurl עם קוד קטן בשפות שונות תלוי בטכנולוגיה שאותו אתר או תוכנה עושים שימוש למשל php כדי לקבל או יותר נכון לשלוף בפלט נתונים רגישים מבסיס הנתונים של האתר.

htaccess

מדובר בקובץ הגדרות לשרת האינטרנט

ניתן לעריכה

מה שהוא בודק בעצם מי נכנס

- איך קוראים למי שנכנס

- האם יש לנכנס תעודת זהות

- האם הוא מתנהג יפה לפני שנכנס ואחרי

- מאיפה הוא נכנס

בקיצור סוג של שומר בכניסה לאתר

מדובר בקובץ הגדרות לשרת האינטרנט

ניתן לעריכה

מה שהוא בודק בעצם מי נכנס

- איך קוראים למי שנכנס

- האם יש לנכנס תעודת זהות

- האם הוא מתנהג יפה לפני שנכנס ואחרי

- מאיפה הוא נכנס

בקיצור סוג של שומר בכניסה לאתר.

- האם האתר שלך ניתן לפריצה?

- האם האתר בטוח מפני גניבת מידע?

- האם ניתן לפרוץ לאתר?

- האם האקרים יכולים להיכנס לאתר ולמחוק או לעשות נזק באתר?

האם האתר שלך בטוח מפני גניבת \ דליפת מידע?

האם פורץ או האקר יכול לבצע חדירה\פריצה לאתר שלך ולגרום לו נזק?

מהי פריצה לאתר אינטרנט?

פריצה או חדירה לאתר אינטרנט היא כניסה בלתי מורשית למשאבי האתר .

כל אתר בנוי טכנולוגית מקבצים וטכנולוגיה של דפים הנבנים באופן דינמי ומוצגים בתוכנת הדפדפן שנמצאת בכל מחשב

סוגי הקבצים באתרי אינטרנט מורכבים וחלקם אחראים על תצוגת הנתונים כאמור בדפדפן וחלק מהקבצים אחראים על תפקוד ותקינות האתר .

לא לכל קובץ יש הגנה מפני שינוי לא מורשה או אפילו צפייה בו ברמת הדפדפן .

פרצות מעין אלו הנקראות הרשאות קבצים מאפשרים בדרכים שונות לבצע שינויים לכל מי שמעוניין גם אם אינו מורשה .

בעיית הרשאות או יותר נכון חולשות אבטחה (מסוג הרשאות) באתרי אינטרנט ניתנות לטיפול וכדאי מאוד לטפל ע”י איתור החולשות בטרם עת ולא לחכות לפגיעה .

בדיקות אבטחה מחיר – מחירים

בדיקות אבטחה ניתן לחלק למס’ סוגים

בדיקת אבטחה אתר אינטרנט עסקי\פרטי

בדיקת אבטחה לעסקים גדולים לרוב עם מס’ מחשבים – רשת מחשבים

בדיקת אבטחה לאפליקציות – ברמת תוכנה וגישה

בדיקות אבטחה לאתרים שמכילים מידע רגיש

בדיקות אבטחה לתשתיות גדולות

בדיקות אבטחה יזומות ע”י צוותי תקיפה בארגון – בדיקות פנימיות

בדיקות מסוג BLACK – בדיקות שהמטרה אינה ידועה כלל לבודקים ושם מידע אינו נמסר כהקדמה לבודקים אך באישור ההנהלה.

בדיקות אבטחה פיסיות לגילוי חולשות בארגון או מקום בטחוני

מהי הסטטיסטיקה של ליקויים ביישומי רשת על מס’ התקפות סייבר?

מעל 96% מיישומי הרשת כיום סובלים מבעיות או ניתן לומר ליקויים חמורים של התקפות סייבר מקוונות ובמילים אחרות כמעו כולם הינם מטרות להתקפות סייבר גם אם אתם אנשים פרטיים או עסקים גדולים כקטנים כאחד.

תוכנות הגנה לאתרי אינטרנט

רוב התוכנות כגון אנטי וירוס וחומת אש לא תמיד תעזור כשמדובר בהתקפות סייבר מורכבות .

אנטי וירוס הינו תוכנה הבודקת חתימות אבטחה או דיגיטליות שחברות האנטי וירוס מכירות או דפוסי פעולה ושינוי של קבצים באתר או באיחסון האתר .

וקטור התקפה –

דפוס פעולה וסגנון של התוקף \ ההאקר לבצע חדירה לא מורשית למשאבים .

אם הוקטור חדש או שחברות האנטי וירוס אינן מכירות אותו אז הנ”ל יהיה לא אפקטיבי כנגד דהיינו ההתקפה תהיה יעילה לתוקף ואינו ייחסם ע”י התוכנה שאמורה להגן עליו.

חומת אש –

שני סוגים של חומות אש קיימות ונפוצות

חומת אש אפליקטיבית – תוכנה

חומת אש תשתיתית – חומרה

הגנה מושלמת (99%) הינה שילוב בין התשתיתית לאפליקטיבית .

שלב סופי בבדיקות אבטחה לאתרים באינטרנט

דו”ח מפורט של גילוי ממצאים \ תוצאות סוגי הבדיקות השונות ומתן דו”ח מפורט לתיקון החולשות וכמובן שיפור האבטחה של הנכס האינטרנטי העסקי .

כלי סריקה או כלי פריצה

סריקה –

סריקת אתר הינה בדיקת אבטחה המנסה לדמות גישה לכל מה שניתן לגשת אליו מהרשת ובודקת את התגובה של אותו משאב .

כלי פריצה –

כלי פריצה הינם סוג של תוכנות המקיימות אינטראקציה בין מחשב התוקף לבין המטרה שיכולה להיות ציוד תקשורת כגון נתבים \ ראוטרים או מחשבים כגון שרתים אך גם מחשבים פרטיים או קטנים יותר .

כלי פריצה אינם חוקיים ולא ניתן לפרט מהם.

ללקוחות שמזמינים בדיקות אבטחה מופק דו”ח המציג את החולשות כמו גם כלי הפריצה ואו הסריקה שנעשה בהם שימוש במהלך בדיקות האבטחה.

הסבר וסוגי התקפות dos וddos

התקפת מניעת שירות (באנגלית: Denial-of-service attack – DoS) או התקפת מניעת שירות מבוזרת (distributed denial-of-service attack – DDoS)

התקפה על משאבי השרת

שרתים הם מחשבים המורכבים ברמת החומרה מן הסתם בכונן קשיח, רכיבי רשת כדי לקבל ולשלוח תנועה ברשת, רכיב זיכרון לאחסון (לפעמים שרת נוסף), רכיב זיכרון לעבודת עיבוד מהירה יותר ram ומעבד שאחראי בין היתר על הכול כמו מוח בגוף האדם.

בהתקפת dos או ddos התוקפים יכולים באמצעות חולשות אבטחה או פרצות אבטחה בחומרה או בתוכנה (ברמת הגדרות) להחליש או לשבש לנטרל או לשנות באמצעות מניפולציות שונות את הפעולה הייעודית ואו התקינה של המשאבים.

למשל :

התקפת פינג : ping

בקשות רבות מסוג פינג נשלחות לשרת והשרת מתחיל להרגיש עומס בדיוק כמו שעובד אנושי ינסה לבצע באותו הזמן מס’ יותר גדול של עבודות בזמן קצר מאוד.

הצפת SYN :

חבילות של נתונים ולרוב גדולות ממה שמוגבר לקבלה נשלחות לשרת ומה שעושה השרת בתגובה פותח עוד ועוד פורטים (מקומות) לקבלת אותן חבילות מידע ואז הוא מתחיל להשתבש בפעולתו הנורמלית והתקינה.

התקפת שיבוש :

אם שולחים המון מידע בהמון בקשות לשרת השרת מגיב לבקשות בבלבול ועלול להחזיר אישורים של קבלת מידע אבל בטעות עלול להחזיר מידע שלא בצורתו התקינה .

התקפה על תצורת הרשת כולה

מדובר בעיקר על התקפה שמטרתה לשבש או לעוות את הניתוב , בדר”כ פרצת האבטחה המאפשרת זאת עושה שימוש בחולשות לוגיות בפרוטוקולים שונים ייעודיים ומניפולציה על פרוטוקולים אלו נותן את האפשרות ליצור סוג של אפקטים ברשת כך שמחשב או השרת המותקף לא מספק בתורה תקינה או בכלל את השירות שלו נועד.

למשל :

הונאה של הDHCP

גניבת הזהות של שרת הDHCP ע”י התוקף

ע”י מניפולציה של הdns ניתן להפנות לאתרים שבשליטת התוקף או סתם כדי לגרום נזק .

שמיטת חבילות מידע \ פקטות

אם התוקף מקבל\משיג שליטה על אחד או יותר מהנתבים ברשת הוא יכול להשמיט מידע באופן מלא וזה נקרא גם “חור שחור” או מידע חלקי גם רנדומלי שגורם לעומס ולשגיאות שרת , כך ניתן לפגוע בקידום אתר כלשהו או לשבש מידע סטטיסטי ואחר כמו מידע רגיש .

השמטת מידע חלקית נקרא גם “חור אפור”.

התקפה על רכיבי חומרה כגון כרטיסי רשת או נתבים

התקפה זו מתאפשרת לאחר גילוי כשל \ באג בדר”כ לפי יצרן

לדוג’ יצרן חומרה שלא דאג לאבטח את התוכנה המאפשרת את הפעלת החומרה ואז ניתן לבצע מניפולציות \ התערבות בתפקוד הבקשות ששולחים למשל drivers לחומרה עצמה .

התקפה מהסוג הנ”ל היא מסוג buffer overflow, גלישת חוצץ.

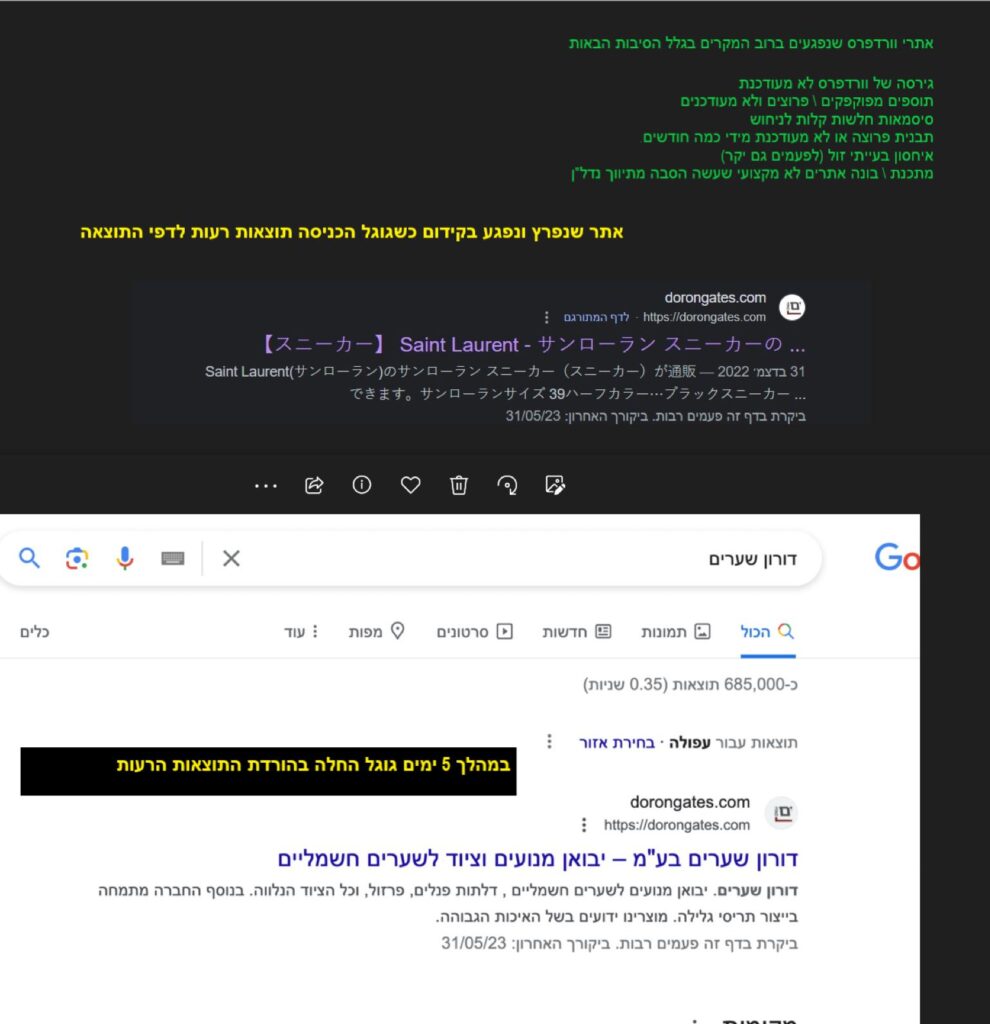

קידום אורגני וסייבר – קורס משולב

רגישות התוכן של חומר הלימוד מחייבת בדיקת רקע על התלמיד המעוניין, זה אומר ללא עבר פלילי וטיפוסים חיוביים ונורמטיביים עם ערכים חזקים ליושר והגינות.

לא יתקבלו עבריינים או בעלי מחשבות זדוניות !!!

לומדים תכלס מה שצריך לעבודה בעולם המרתק והחדשני של קידום אתרים וסייבר. רק לאחר הוכחת יכולת בקידום אורגני ניתן יהיה להמשיך ללימודי הסייבר.

שימוש לא אחראי בתוכן ובכישורים שיירכשו עלולים להוות עבירה פלילית אחת מיני רבות על חוק המחשבים. תכנית הלימודים כוללת לימודי קידום ותשלב ידע מעשי בסייבר לימודי בסיס \ ליבה – יכללו את הנושאים הבאים :

רשתות ואינטרנט מערכות הפעלה לינוקס מערכות הפעלה לסייבר.

הקורס למתקדמים יכלול קוד וטכניקות חדישות (וקטורים לא ידועים לרוב העוסקים בנושא).

פרטים נוספים יישלחו לכל המעוניין באופן אישי פרטי.

התכנית הינה בשיעורים פרטיים במסגרת בנק שעות מובנה של חבילות מובנות.

פרטים בקבוצת הפייסבוק https://www.facebook.com/groups/cyberseo/ https://www.googlw.co.il/ https://www.facebook.com/mikel.angel1